案例背景

根據(jù)IPS上報的日志發(fā)現(xiàn),每周某網(wǎng)站服務(wù)器都會上報由內(nèi)到外發(fā)起的Adobe Acrobat/Reader BMP處理遠(yuǎn)程棧緩沖區(qū)溢出(APSB11-24)攻擊,數(shù)量非常多。用戶不能確定是否存在問題。

Adobe Acrobat(10.1)和Reader(10.0.1) 及更早版本的 Windows 和 Macintosh 版,在實現(xiàn)上存在遠(yuǎn)程代碼執(zhí)行漏洞,遠(yuǎn)程攻擊者可利用此漏洞執(zhí)行任意代碼,屬于應(yīng)用程序漏洞。

案例分析

我們對IPS上報該問題最嚴(yán)重主機(183.16.212.65)的進(jìn)行詳細(xì)分析。發(fā)現(xiàn)該IP的訪問時段比較集中,主要發(fā)生在夜間和凌晨。我們下載數(shù)據(jù)包對其進(jìn)行精細(xì)分析。

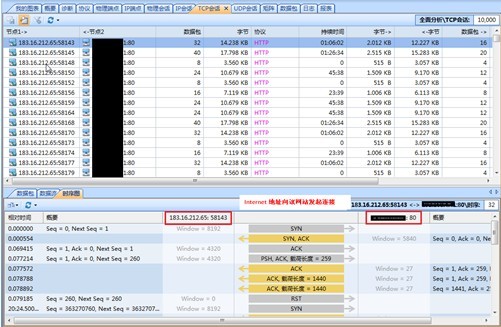

查看TCP會話視圖發(fā)現(xiàn),183.16.212.65與內(nèi)部服務(wù)器通訊的TCP會話,全部是由183.16.212.65發(fā)起連接,訪問服務(wù)器的80端口(如上圖)。所以IPS上報的由內(nèi)到外的攻擊是屬于誤報。通過查看HTTP請求日志發(fā)現(xiàn),183.16.212.65主機請求的全部是http://www.XXXXX.com/xxxxx 137.pdf。通過查看交易時序圖,可以發(fā)現(xiàn)每個TCP會話中我們都能夠看到很多TTL值與正常通訊數(shù)據(jù)包存在差異的RST(重置)數(shù)據(jù)包,說明在數(shù)據(jù)傳輸?shù)倪^程中該鏈接被IPS阻斷掉了,而在1318秒之后,客戶端又會繼續(xù)請求該鏈接,該過程會重復(fù)多次。

由于該漏洞是針對于Adobe的應(yīng)用程序的漏洞,所以對內(nèi)部服務(wù)器的影響不大,為了排除內(nèi)部網(wǎng)站服務(wù)器被惡意控制的可能性,我們再來分析被請求的文件是否正常,我們下載了該文件,并且對其進(jìn)行病毒查殺,并未發(fā)現(xiàn)任何異常。

我們又下載了幾個上報該問題IP的數(shù)據(jù)包分析,發(fā)現(xiàn)其它IP多是對該網(wǎng)站的爬站行為,請求到http://www.XXXXX.com/xxxxx 137.pdf鏈接時發(fā)生報警。

為了驗證IPS的上報準(zhǔn)確性,我們下載該文件,查看IPS的處理行為。發(fā)現(xiàn)IPS上報由內(nèi)到外的(APSB11-24)Adobe Acrobat/Reader BMP處理遠(yuǎn)程棧緩沖區(qū)溢出攻擊,目的地址為1.203.32.11(本機IP地址)。而我們的操作僅僅是從外網(wǎng)正常的下載了正常的文件,所以證明該項警報為誤報。

分析結(jié)論及建議

經(jīng)過上述分析,我們認(rèn)為該行為是正常的下載PDF文件的行為,由于該PDF文件編碼中可能含有和該攻擊特征值相同的字段,所以IPS會誤報為(APSB11-24)Adobe Acrobat/Reader BMP處理遠(yuǎn)程棧緩沖區(qū)溢出攻擊,并且對其進(jìn)行了阻斷,被阻斷后客戶端因某種原因繼續(xù)請求該文件,所以IPS對該攻擊的上報次數(shù)非常多。

向IPS設(shè)備廠家核實該警報的特征庫,是否有更新的特征庫,如果有更新對IPS進(jìn)行升級;修改IPS策略,把阻斷行為改為警告。由于該漏洞是應(yīng)用程序漏洞,即使請求該鏈接也只是普通的文件下載,不會對服務(wù)器造成影響。